Anonimato na rede, para proteger sua privacidade, sempre foi desejado por boa parte dos usuários que usam a internet para algum fim. O software Tor se popularizou bastante nesse meio. Contudo, descoberta de vulnerabilidades no uso do Tor fizeram com que diversos cientistas da computação procurassem encontrar esquemas de anonimato mais seguros. Assim, pesquisadores do Instituto de Tecnologia de Massachusetts (MIT) e da Escola Politécnica Federal de Lausanne (EPFL) estão trabalhando em um novo software de anonimato na rede chamado Riffle, que pretende ser mais eficiente e mais seguro do que o popular Tor.

Contextualizando

O projeto Tor é um software livre de código aberto que proporciona o anonimato ao navegar na Internet, protegendo sua privacidade pessoal. A maioria das distribuições GNU/Linux disponibilizam o Tor (entre eles a distro Tails), embora haja versões para diferentes sistemas operacionais, tais como Windows e Mac OS.

O software Tor cria uma rede (rede Tor) que reúne diversos túneis http (com segurança TLS) na Internet, onde os roteadores da rede são computadores de usuários comuns rodando um programa. Em resumo, o objetivo principal do projeto é garantir o anonimato do usuário que está realizando atividades online. Cerca de 2,5 milhões de pessoas – incluindo jornalistas, ativistas políticos, terroristas e até mesmo os consumidores que não desejam compartilhar seus históricos de navegação com o Facebook ou outras entidades – fazem uso comercial diário dos recursos da rede TOR.

Contudo, em 2015, foi descoberta na rede Tor uma falha crítica que coloca o anonimato do usuários em risco. Assim, o projeto Riffle começou a ser pensado!

O sistema Riffle está sendo desenvolvido por Albert Kwon (estudante de pós-graduação no MIT em engenharia elétrica e ciência da computação; e autor principal do artigo científico que detalha o funcionamento interno do Riffle) juntamente com seus co-autores – professores e estudantes da área.

Riffle

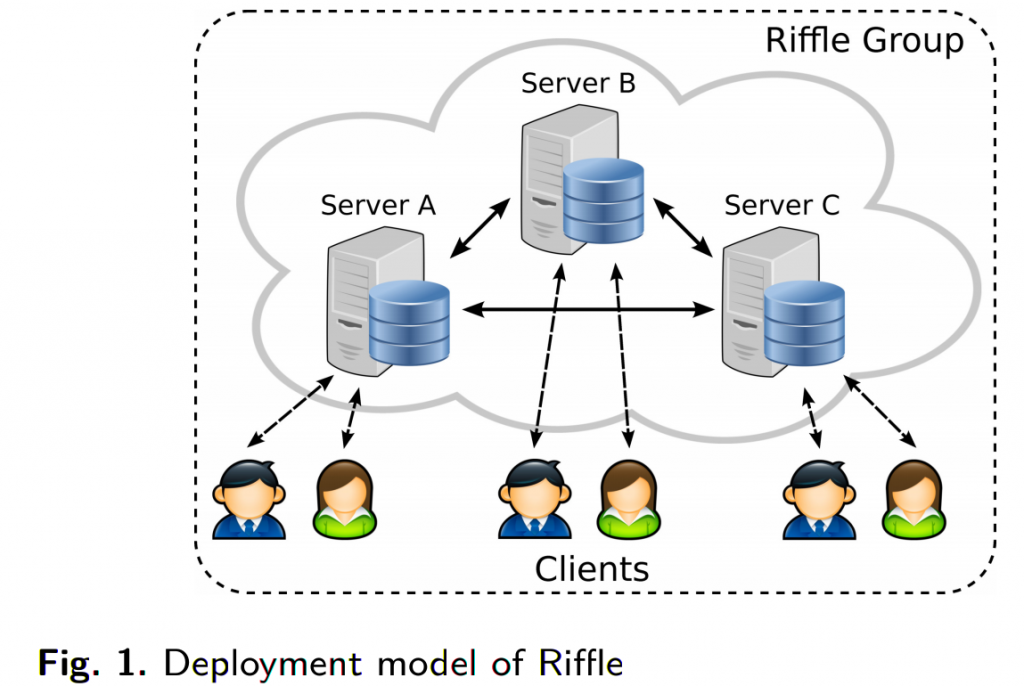

Como o Tor, o Riffle também criptografa todo o tráfego através de um sistema de camadas (onion – “cebola”) e usa um sistema de autenticação. Porém introduz um novo conceito chamado mixnet. Consiste em um conjunto de servidores que reorganizam aleatoriamente a ordem de recebimento da comunicação.

Tecnicamente, cada servidor permuta a ordem na qual ele recebe as mensagens antes de transmiti-las para o próximo servidor. Se, por exemplo, mensagens do remetente Alice, Bob e Carol chegar ao primeiro servidor na ordem A, B, C; esse mesmo servidor enviará para o próximo servidor em uma ordem diferente – por exemplo, C, B, A. Já o segundo servidor poderia permutar as mensagens antes de enviá-las para o terceiro, e assim por diante.

Analogamente a um jogo de cartas, em que um jogador embaralha as cartas antes de distribuí-las para outros jogadores ;-). Um adversário que seguiu pontos das mensagens de origem não teria nenhuma ideia em que momento a mensagem que saiu do último servidor. É esta reorganização das mensagens que dá o nome para o novo sistema de anonimato na rede: Riffle.

Para verificar que se a conexão entre os servidores é confiável utiliza-se técnicas de chave simétrica, em vez de utilizar uma criptografia de chave pública/privada (assimétrica); que tem a desvantagem do aumento do consumo de largura de banda. Assim, o novo software de anonimato na rede irá consumir menos largura de banda do que outras redes de tipo semelhante durante a transferência de dados. Cada servidor na rede mixnet remove apenas uma camada de encriptação, de modo que apenas o último servidor sabe destino final de uma mensagem.

Além de reformulação da ordem das mensagens enviadas/recebidas e tratamento das mensagens em várias camadas de criptografia, o projeto Riffle acrescenta uma medida de segurança de duas etapas chamada de “Shuffle Verificável” e “Criptografia de Autenticação” para garantir que as mensagens não sejam violados por adversários maliciosos. Conforme o site Ibtimes.co.uk, Trata-se de mensagens que estão sendo enviadas para não apenas um, mas todos os servidores, após o qual mensagens de saída são marcados com “prova matemática” verificável, o que ajuda a autenticar a mensagem criptografada. As medidas adicionadas asseguraram que qualquer tentativa feita por partes mal-intencionados, para adulterar mensagens, é facilmente identificada e evitada.

Entretanto, conforme notícia oficial da MIT News, a criptografia da rede mixnet é eficaz contra um adversário passivo, o que só pode observar o tráfego de rede. Mas, é vulnerável um adversário ativo, que pode se infiltrar em servidores com o seu próprio código. Entretanto, isso é inerente a uma rede de anonimato, onde frequentemente os servidores são simplesmente computadores voluntários conectados à Internet, instalados com um software específico para tal.

Na prática

A vantagem prática do modelo de segurança do Riffle é que com um único servidor seguro, a navegação anônima é garantida, mesmo que os outros nós da rede estejam sendo monitorados.

“Assuming our threat model holds and at least one of our servers is uncompromised, we guarantee anonymity. In that sense, it should be less likely to be compromised, since Tor requires a significant portion of their volunteer servers to be honest,” complementa Albert Kwon

Além disso, pesquisadores do MIT estimaram que o compartilhamento de arquivos com vários usuários poderiam ajudar Riffle alcançar uma largura de banda superior a 100KB/s e menor utilização de largura de banda intensiva. O que também seria interessante para o compartilhamento de arquivos num sistema P2P.

Atualmente, as funções do Riffle estão como um protótipo; e não está disponível para uso público. De acordo com Albert Kwon, o Riffle “destina-se a proporcionar níveis mais elevados de anonimato. Além disso, o Tor e o Riffle podem ser utilizados em conjunto para obter níveis ainda mais elevados de anonimato”.

Está disponível no GitHub e você pode encontrar um protótipo construído em linguagem de programação Go. É esperada uma apresentação nos próximos dias na conferência sobre privacidade chamada PETS 2016, realizada na Alemanha.

* Crédito da Imagem de topo: News Softpedia

Via | Ibtimes.co.uk | FossBytes | LamiradaReplicante